Das Vertrauen in Ihr Netzwerk wiederherstellen

Erstellen Sie schnell eine Minimum Viable Response Capability, um den Reaktions- und Wiederherstellungsprozess zu unterstützen.

Eine Recovery ohne Beseitigung von Bedrohungen und Schwachstellen macht Sie anfällig für erneute Angriffe. Untersuchen und beheben Sie Angriffe in einer isolierten Umgebung mit vertrauenswürdigen Tools – so können Sie schnell die Ursache eines Angriffs finden und zügig wiederherstellen.

Erstellen Sie schnell eine Minimum Viable Response Capability, um den Reaktions- und Wiederherstellungsprozess zu unterstützen.

Stellen Sie die Intelligenz bereit, die Ihr Team bei der Vorfallreaktion benötigt, indem Sie ihm ermöglichen, eigene KI/ML-Tools zur Bedrohungsjagd und Tools von Drittanbietern in einer sicheren, isolierten Umgebung zu verwenden.

Beseitigen Sie Bedrohungen, schließen Sie Schwachstellen und testen Sie Workloads, bevor Sie sie wieder in die Produktion bringen.

Vereinen Sie Ihre Security Operations- und IT Operations-Teams auf einer einzigen vertrauenswürdigen Plattform für alle Ihre Daten.

Eine einzige Plattform zum Schutz aller Workloads

Zuverlässiger Speicher für Ihre Notfalltools

Data Security Alliance-Integrationen, damit Sie die Kontrolle über die Untersuchung haben

Eine Cyber-Untersuchung ist mit viel Arbeit verbunden, da sichergestellt werden muss, dass die Malware beim Wiederherstellen nicht erneut in die Produktion gelangt. Das Cyber-Reinraumdesign von Cohesity isoliert betroffene Systeme in einer kontrollierten Umgebung und ermöglicht eine detaillierte Analyse der Bedrohungen. Zum Aufbau eines erstklassigen Reinraums müssen Sie Folgendes tun:

Dank des Reinraumdesigns von Cohesity können Unternehmen wieder Vertrauen in ihre Daten haben. Teams können Angriffe untersuchen und Daten wiederherstellen, ohne erneut Malware in die Umgebung einzuschleusen. Unser modulares Design schafft in wenigen Minuten eine isolierte Umgebung.

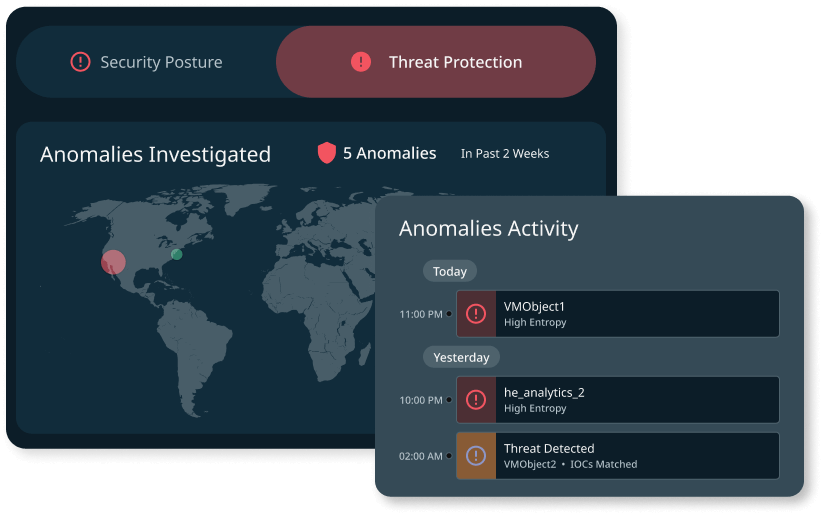

Durchsuchen Sie im Laufe der Zeit aktiv Ihre Systeme, um Sicherheitsverletzungen oder Cyberangriffe zu identifizieren, zu verwalten und zu entschärfen. Eine sichere, isolierte Umgebung ermöglicht die Eindämmung und Ausmerzung von Bedrohungen. Minimieren Sie den Schaden und stellen Sie den normalen Betrieb schnell wieder her.

Beseitigen Sie die Bedrohung und alle Überbleibsel, wie z. B. kompromittierte Konten. Stellen Sie für betroffene Systeme und Dienste den Normalbetrieb wieder her. Stellen Sie sicher, dass die Systeme korrekt und sicher funktionieren. Beobachten Sie weiterhin alle Anzeichen für verbleibende Probleme oder neue Bedrohungen.

Schneller reagieren, smarter wiederherstellen – denn Ihr Unternehmen kann sich keine Ausfallzeiten erlauben

Wissen ist Macht – bereiten Sie sich auf das Unvermeidbare vor. Erkennen Sie Cyber-Risiken und verbessern Sie Ihre Verteidigung.

Unser dritter Jahresbericht untersucht die Voraussetzungen für Cyber-Resilienz in 8 Ländern.